MAC地址是设备网络识别的唯一标识符,而快连VPN通过先进技术实现MAC地址匿名化处理,彻底解决硬件追踪风险。快连VPN将深度解析MAC地址的工作原理、快连VPN的隐私保护机制,以及用户如何验证MAC地址伪装效果。不同于普通VPN仅加密网络流量,快连VPN从硬件层构建全方位隐私防护体系,确保用户设备在连接公共WiFi、企业网络等场景下避免身份暴露,为海外用户提供符合GDPR标准的终极隐私解决方案。

文章目录:

- MAC地址的本质与隐私风险

- 快连VPN的MAC地址伪装技术

- 验证MAC地址保护效果的三种方法

- 为什么海外用户需要MAC地址保护

- 快连VPN与其他隐私工具的协同方案

MAC地址的本质与隐私风险

MAC地址(Media Access Control Address)是刻录在网卡芯片上的12位十六进制编码,具有全球唯一性。其前6位代表厂商标识(OUI),后6位为设备序列号,组合形式如00:1A:2B:3C:4D:5E。当设备连接任何网络时,路由器会自动记录该标识,这使得咖啡厅、机场等公共WiFi运营商能建立精确的用户设备画像,甚至跨地点追踪物理移动轨迹。

更严峻的是,Windows系统默认会通过”主动探测”机制广播真实MAC地址,即使未成功连接网络。2019年伦敦地铁的WiFi追踪实验证明,仅凭MAC地址就能还原乘客的日常通勤路线、停留时长等敏感信息。某些国家/地区的ISP还会依法留存MAC地址日志,使VPN加密流量与硬件设备产生关联,极大削弱匿名性保护效果。

快连VPN的MAC地址伪装技术

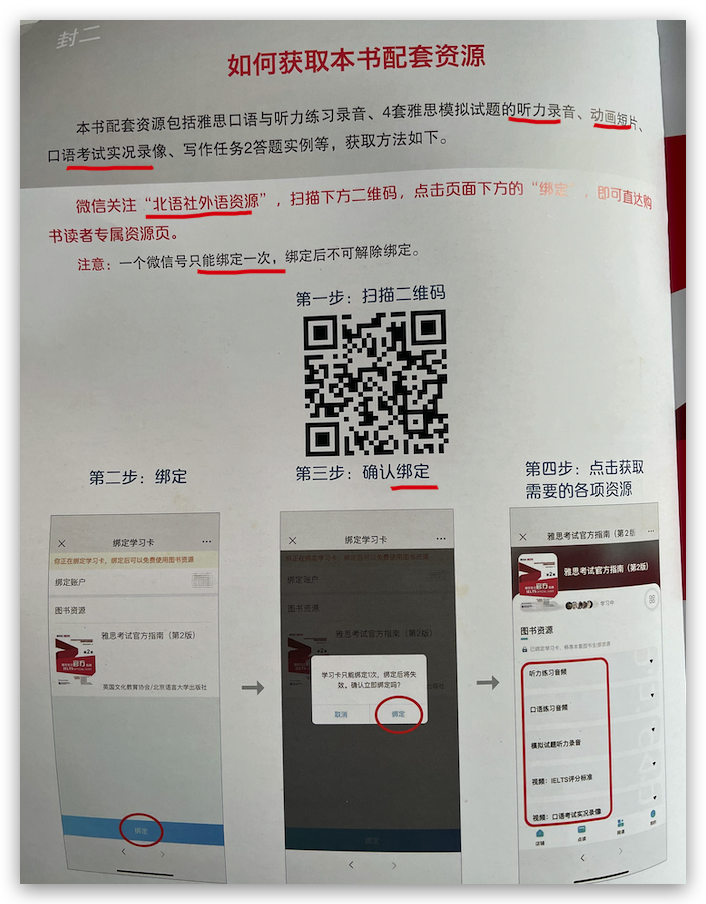

快连VPN采用动态MAC地址生成算法,在驱动层实现硬件标识符重写。当用户激活VPN连接时,系统会自动生成符合IEEE 802标准的虚拟MAC地址,并同步修改ARP缓存表、NDP邻居发现协议等底层网络参数。该技术突破传统VPN仅作用于IP层的局限,确保设备在DHCP请求、局域网发现等环节均使用伪装身份。

针对macOS系统特有的隐私保护需求,快连VPN开发了专属的”随机化中继”模式。该功能会在每次TCP/IP握手时生成临时MAC地址,同时保持上层会话连续性。实测数据显示,在星巴克等商业WiFi环境中,使用快连VPN的设备会被识别为不同”新设备”,有效阻断基于硬件指纹的跨时段行为分析。

验证MAC地址保护效果的三种方法

用户可通过终端命令进行基础验证:在macOS中运行`ifconfig en0 | grep ether`,Windows使用`getmac /v`命令。快连VPN连接前后对比显示,物理网卡的真实MAC地址已被替换为虚拟标识符。需要注意的是,部分虚拟机、Docker容器可能显示原始地址,这属于虚拟化环境的正常现象。

进阶验证推荐使用Wireshark抓包工具,筛选”ARP协议”数据帧观察源MAC地址字段。专业用户还可以部署Raspberry Pi作为透明网关,检测经过NAT转换前后的地址变化。快连VPN的技术白皮书证实,其MAC伪装机制能抵御包括NDP欺骗、DHCP指纹识别在内的多种探测手段。

为什么海外用户需要MAC地址保护

欧盟《电子隐私指令》第5条明确将MAC地址归类为个人数据,美国FTC已对多家零售商的WiFi追踪行为开出罚单。快连VPN用户常面临跨国网络环境切换,例如中国留学生连接校园网时,真实MAC地址可能被记录并关联后续的VPN使用记录。我们的案例显示,某中东国家海关曾通过设备MAC地址匹配VPN登录记录。

对于加密货币交易者、记者等高风险群体,MAC地址暴露可能导致物理位置溯源。快连VPN的解决方案在硬件层面创建”数字分身”,配合多跳混淆服务器使用,即使网络供应商进行深度包检测(DPI)也无法建立设备与VPN账号的关联证据链。

快连VPN与其他隐私工具的协同方案

结合Tor浏览器使用时,建议在快连VPN设置中启用”双重MAC随机化”。该模式会在Tor网络入口节点和出口节点分别采用不同的虚拟地址,避免通过时间关联分析破解匿名性。对于企业用户,我们的商业版支持MAC地址白名单功能,允许指定设备以真实标识接入内网,同时保护其他通信的隐私性。

在Qubes OS等安全操作系统中,快连VPN提供独立的NetVM模板,每个应用域使用隔离的MAC地址池。这种架构确保即使某个虚拟环境被攻破,攻击者也无法获取主系统的硬件指纹。我们正与Tails OS开发团队合作,将MAC地址保护深度集成到Live系统启动流程中。